Bienvenido a la parte 3 de la administración de dispositivos de sala de Microsoft Teams en Intune. Asegúrese de revisar la serie de publicaciones:

Administración de un dispositivo Microsoft Teams Room (MTR) con Intune – Parte 1 – Diseño

Administrar un dispositivo Microsoft Teams Room (MTR) con Intune – Parte 2 – Actualizaciones

Administración de un dispositivo Microsoft Teams Room (MTR) con Intune – Parte 3 – Perfiles de configuración

Administración de un dispositivo Microsoft Teams Room (MTR) con Intune – Parte 4 – Piloto automático

¿Qué son los perfiles de configuración?

Índice de Contenidos

Los perfiles de configuración son muy similares a las políticas de grupo: puede usarlos para controlar muchos aspectos diferentes del sistema operativo, p. Por ejemplo, bloquee el acceso a los dispositivos de almacenamiento USB o establezca un fondo de pantalla personalizado.

¿Debo crear perfiles de configuración para mis MTR?

A menos que tenga requisitos específicos, le recomiendo que evite crear políticas de configuración demasiado restrictivas para sus MTR.

Los MTR son esencialmente dispositivos de sala de reuniones, no las típicas computadoras con Windows 10 que usa un usuario final. El usuario final no tiene acceso a nada fuera de la aplicación MTR, incluido el acceso a unidades extraíbles, programas, un navegador web o archivos almacenados en el MTR o en la nube.

No aplique su política de configuración de Windows 10 orientada a la informática del usuario final a sus MTR: estropeará cosas.

¿Qué perfiles deben configurarse para un MTR?

Los casos de uso típicos para los perfiles de configuración incluyen la activación bloqueador de bits para cifrar la unidad local.

Agregar un nuevo perfil de configuración

Agreguemos un nuevo perfil de configuración para nuestros MTR

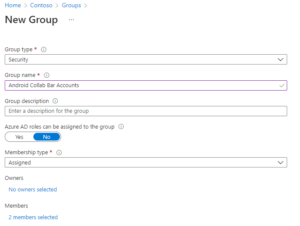

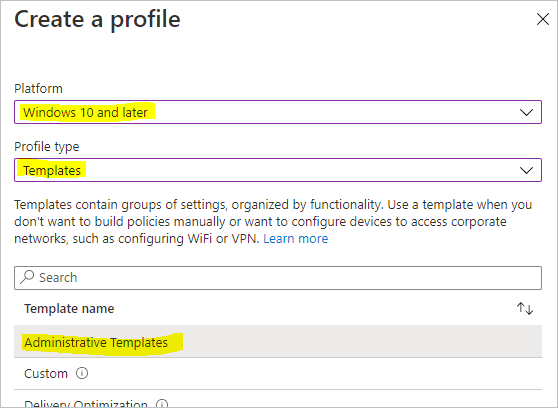

- Escoger Dispositivo > Perfiles de configuración > Crear perfil

- Elija entre la hoja que se muestra Windows 10 o superior en Plataforma y seleccione plantillas bajo tipo de perfil

- A continuación, elija el nombre de la plantilla que desea configurar.Según esta publicación Administración de salas de reuniones de equipos con Intune – Microsoft Tech Community del equipo de soporte de Intune, Microsoft recomienda lo siguiente:

Nombre de la plantilla ¿Puedes configurar esta plantilla para el uso de MTR? Plantillas Administrativas Sí, aunque no lo recomendaría. certificados Sí, si es necesario en su entorno. Optimización de entrega Sí, si desea configurar esto en su entorno. Interfaz de configuración de firmware del dispositivo Busque aquí el hardware compatible Restricciones de dispositivos Sí, aunque no lo recomendaría. Actualización de edición no soportado Correo electrónico No recomendado protección de punto final Sí, puede habilitar el cifrado de Bitlocker. é SIM no soportado protección de identidad no soportado quiosco no soportado secuencias de comandos de Powershell Sí (los dispositivos deben estar unidos a Azure AD o Azure AD híbrido) Dispositivo multiusuario compartido no soportado vpn No recomendado Acceso inalámbrico a Internet No recomendado (Algunos dispositivos tienen WiFi incorporado, pero siempre es mejor conectarlos a la red a través de Ethernet. Protección de la información de Windows No recomendado - Después de seleccionar la plantilla que desea configurar, asigne a la plantilla un nombre significativo

- Configurar el perfil

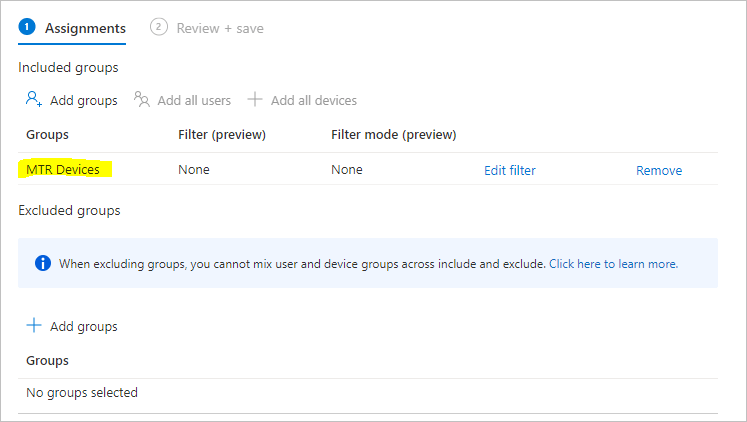

- Asigne el perfil a su grupo de dispositivos MTR y haga clic en Crear.

Recomendaciones de mi entorno

En mi entorno de prueba, tengo Bitlocker habilitado, así como escritorio remoto y PowerShell remoto (aunque estos dos no son necesarios, ya que nunca debería necesitar RDP para el MTR (solo perfil de administrador) y puede ejecutar secuencias de comandos de PowerShell a través de Intune).

Así es como habilité estas configuraciones:

Activar Bitlocker

La mayoría de las personas quieren asegurarse de que Bitlocker esté habilitado en sus dispositivos en su área.

Si desea habilitar Bitlocker en sus dispositivos MTR, verifique primero Su MTR es compatible con TPM 2.0 (Puede verificar esto ejecutando tpm.msc en el dispositivo en modo administrador) y que el arranque UEFI está habilitado en el BIOS.

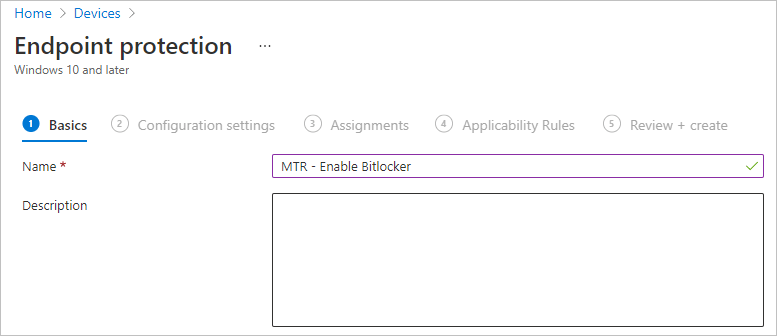

Para habilitar Bitlocker en el MTR, creemos un perfil de configuración:

- Inicie sesión en el portal de Intune en

- Bajo Dispositivos > Perfiles de configuración hacer clic Crear perfil

- Escoger Windows 10 y posterior y plantillas entonces escoge protección de punto final de la lista y haga clic en Crear

- Le damos un nombre a nuestro nuevo perfil

- Siguiente bajo Ajustes de configuración > Cifrado de Windows Asegúrese de que lo siguiente esté habilitado/establecido. No necesita habilitar/establecer nada más para habilitar la configuración básica de Bitlocker

- Asignamos nuestra póliza a la nuestra dispositivos MTR grupo

- Podemos saltarnos la tarea Reglas de aplicabilidad ya que nuestro grupo incluye nuestros dispositivos MTR.

- último clic Crear para crear la política

Habilitar Escritorio remoto y Powershell remoto

Si bien no es obligatorio, es posible que desee habilitar el escritorio remoto para poder conectarse al inicio de sesión de administrador de MTR a través de RDP desde su red interna. También es posible que desee habilitar PowerShell remoto si planea ejecutar comandos en el MTR de forma remota, aunque esto generalmente no se recomienda, ya que puede ejecutar comandos de PowerShell en el MTR desde el portal de Intune.

Sin embargo, aquí le mostramos cómo habilitar estas características a través de Intune si lo desea:

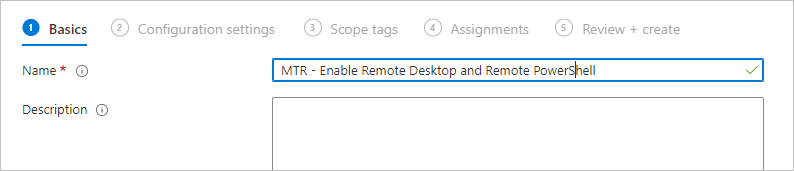

- Comencemos por crear un nuevo perfil de configuración

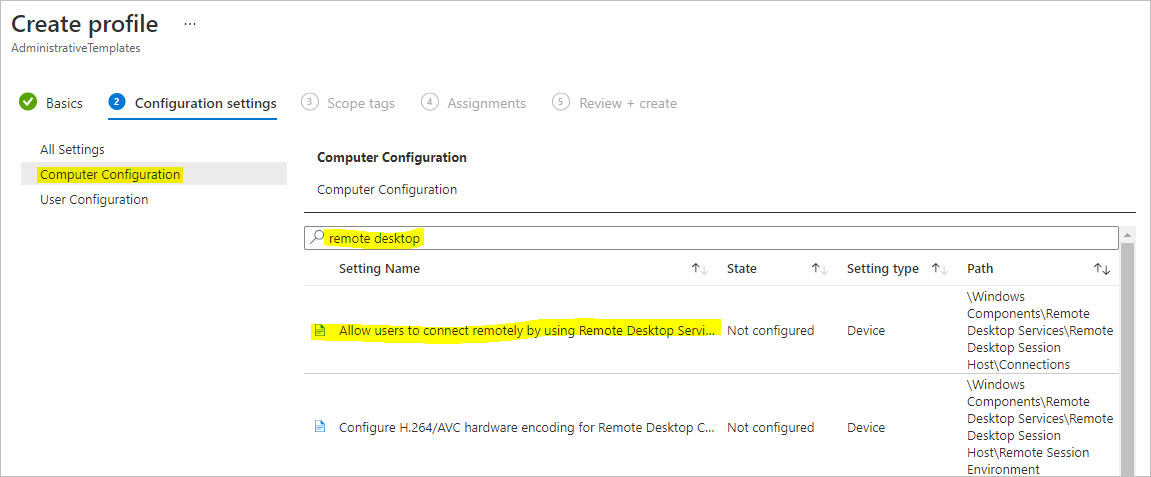

- Bajo ajustes de configuración escoger Todos los ajustes a la izquierda, luego busque «Escritorio remoto»

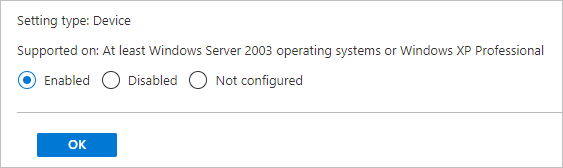

- Seleccione el nombre de la configuración Permitir que los usuarios se conecten de forma remota mediante Servicios de escritorio remoto

- Seleccione en la ventana emergente que aparece Permitido y haga clic OK

- A continuación, busque WinRM y seleccione Permitir la administración remota del servidor a través de WinRM

- Seleccione en la ventana emergente que aparece Activar y luego escriba * en los cuadros de diálogo de filtro de IPv4 e IPv6 o especifique los rangos/direcciones IP que desea permitir que se conecten al MTR a través de PowerShell remoto (estos DEBEN estar en su entorno y usar Azure AD/Hybrid Azure AD conectado). .

- hacer clic OK para guardar los cambios.

- hacer clic Próximoy saltar la tarea etiquetas de rango.

- Sobre el asignaciones lado, asegúrese de seleccionar el suyo dispositivos MTR grupo y haga clic en Siguiente

- hacer clic Crear para crear y guardar el perfil

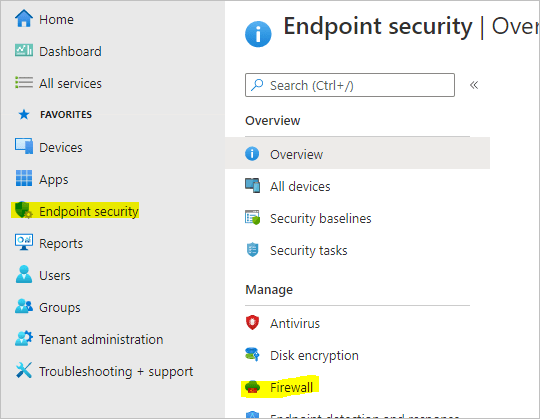

Ahora necesitamos crear reglas de firewall para permitir la conexión a nuestro MTR

- Escoger puesto final de Seguridad izquierda, luego seleccione cortafuegos

- hacer clic crear política para crear una nueva política

- Escoger Windows 10 y posterior y Reglas de firewall de Microsoft Defender y haga clic Crear

- Le damos un nombre a nuestro perfil de firewall

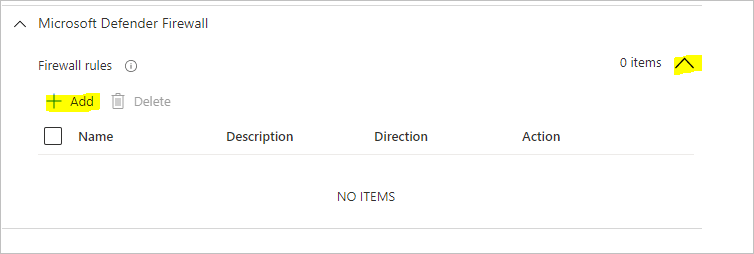

- Bajo Cortafuegos de Microsoft Defenderhaga clic en la flecha a la derecha para expandir la lista, luego haga clic en Agregar

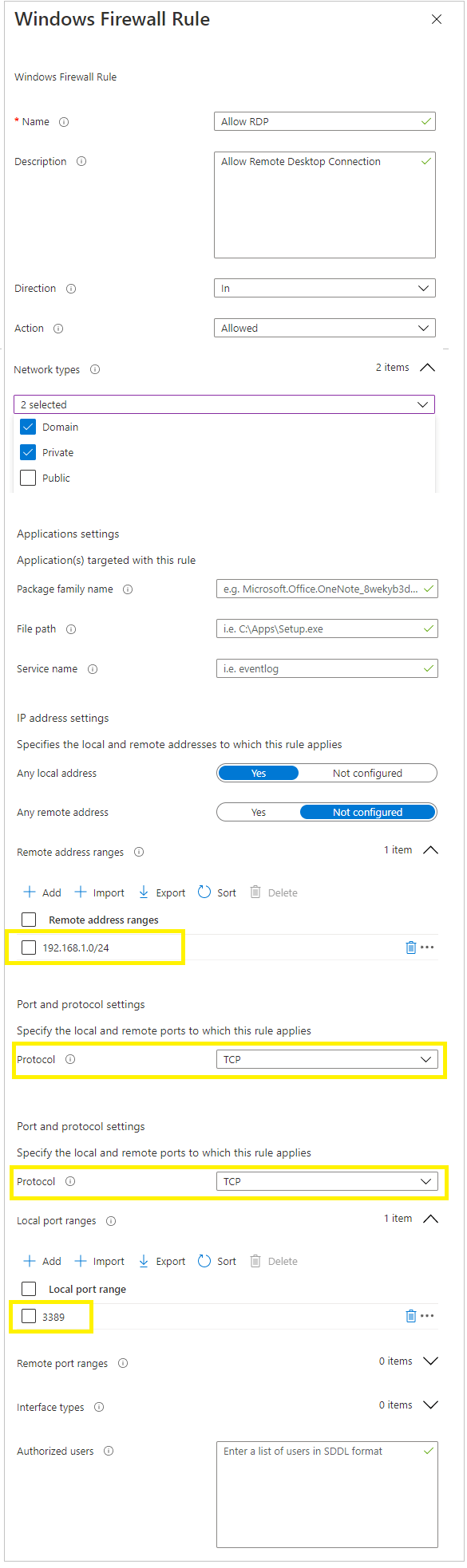

- Primero creamos nuestra regla Permitir RDP:

Tenga en cuenta que permití específicamente que solo la subred 192.168.1.0/24 acceda a mis MTR a través de RDP. - Sentarse Guardar en la computadora para guardar la regla.

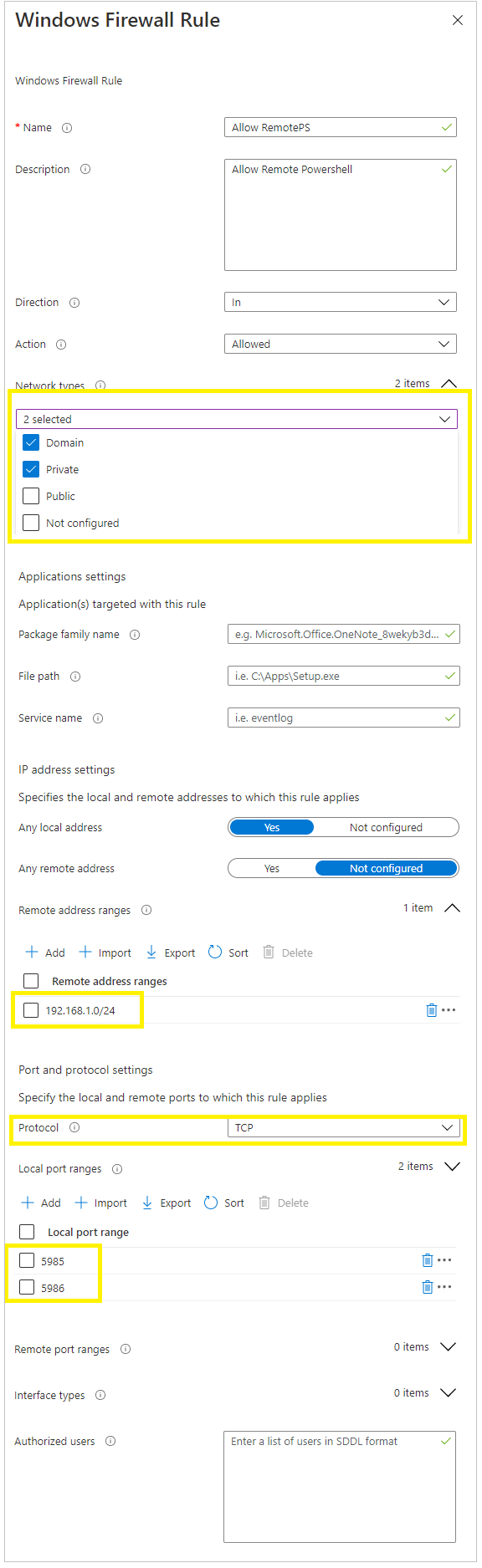

Ahora vamos a crear la regla de powershell remoto

- hacer clic Agregarasigne un nombre a la regla y agregue los siguientes detalles:

- Una vez hecho esto, haga clic en Guardar en la computadora

- Asegúrate de asignar la regla a la tuya dispositivos MTR Grupo.

- Luego haga clic Revisar + Crear para guardar las reglas del cortafuegos.

Finalmente (¡ya casi llega!), necesitamos ejecutar un script de PowerShell en nuestros MTR para establecer la conexión de red local como privada.

- Un… crear .ps1 Archivo con el siguiente comando de Powershell:Set-NetConnectionProfile -NetworkCategory Private -Detallado

- Ir al portal de Intune Dispositivos > Scripts y haga clic Agregar

- Dale un nombre al script

- Bajo configuración de la secuencia de comandos Cargue su archivo PS1 y deje todo lo demás como predeterminado y haga clic en Próximo

- asigna esto a los tuyos dispositivos MTR grupo y luego haga clic en Siguiente Crear para guardar el guión.

- ¡Ahora debe esperar una hora para que el MTR realice su verificación horaria con Intune, descargue los scripts y aplique!

Actualizar la contraseña del administrador local

Una pregunta común es actualizar la contraseña de administrador local en cada MTR a algo que no sea la contraseña «sfb» predeterminada.

Esto es muy fácil de hacer con Powershell

- Cree un archivo .PS1 con las siguientes líneas:Set-localuser -name Admin -Password (ConvertTo-SecureString -AsPlainText «sfb123!» -Force) -AccountNeverExpires

- Ir al portal de Intune Dispositivos > Scripts y haga clic Agregar nuevo

- Dale un nombre a tu script:

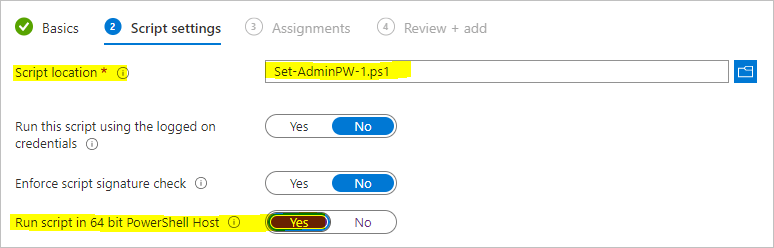

- Sobre el configuración de la secuencia de comandos página, agregue su archivo PS1 y asegúrese de seleccionar sí Próximo Ejecute el script en el host Powershell de 64 bits y haga clic Próximo

- Asignar el guión para usted dispositivos MTR Agrupe y, a continuación, revíselo y créelo.

Asegúrese de revisar la serie de publicaciones:

Administración de un dispositivo Microsoft Teams Room (MTR) con Intune – Parte 1 – Diseño

Administrar un dispositivo Microsoft Teams Room (MTR) con Intune – Parte 2 – Actualizaciones

Administración de un dispositivo Microsoft Teams Room (MTR) con Intune – Parte 3 – Perfiles de configuración

Administración de un dispositivo Microsoft Teams Room (MTR) con Intune – Parte 4 – Piloto automático